【第9回】既存ビルのセキュリティ対策で、押さえておくべきポイント:「サイバー・フィジカル・セキュリティ対策ガイドライン」詳説(9)(2/2 ページ)

2.既存ビルへのリスクアセスメントと対策立案での留意事項とは?

まず、大前提として、既存ビル全般のセキュリティ対策を行うというのは、非常にハードルが高い。

その理由は技術的なこともあるが、何より対策コストが捻出できないからである。前回説明した新築ビルシステムであれば、全体の予算感の中であらかじめ機器を導入することも可能だが、既存ビルの場合、数多くのデバイス・機器がビル全体に分散しているため、追加の機器を導入したり、機器をセキュアなものに置き換えたりするには、工事費用も含めて膨大なコストになってしまう。

従って、現実味があるのは、前段の監視・制御のクラウド移行のような投資のタイミングか、あるいは設備更新のタイミングで、セキュリティ対策も合わせて徐々に見直していくことである。

しかし、仮に設備投資・更新のタイミングであったとしても、既存機器の変更やセキュリティ保護を目的とした製品の導入は、システムの可用性に影響を与える可能性があるため、なかなか手を出しにくい。ベンダーもトラブルが増える可能性があるため、積極的に対策を提案しづらいのが実情だろう。

つまり、「サイバー攻撃を止める、不審な通信を止める」といったシステム保護を目的とした対策は、可用性の観点から難しいのだ。従ってセキュリティ製品の導入は、システムに影響を与えにくい「監視」を中心としたものが優先される。これは、既存ビルにおけるセキュリティ対策検討の特徴の一つといえる。

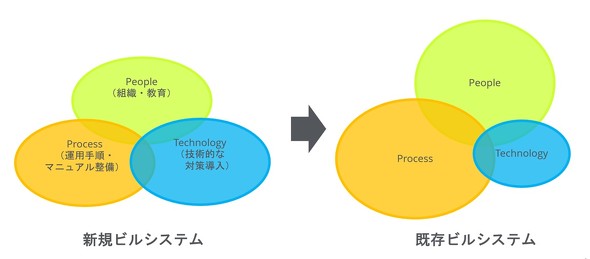

そして監視だけでは、実際のサイバー攻撃が止まるわけではないので、監視による異常検知やアラートなどへの対処のために、組織体制や運用手順・マニュアルの整備が必要となる。つまり、既存ビルでのリスクアセスメントやセキュリティ対策を立案するときには、新規ビルと比べると、セキュリティ製品導入のような技術的な対策(Technology)には制限があり、組織(People)や運用(Process)に対策が偏ってしまう(図2)。

そうなると、ビル管理に関する人件費も含めた運用コストやセキュリティ監視をできる人材確保が課題となる。また、このような課題があるため、既存ビルのセキュリティ対策が進みにくいという側面もあるだろう。

第9回は、本ガイドラインを参照しながら、「既存の中規模テナントビルをクラウド移行」及び「既存ビルへのリスクアセスメントと対策立案」を進める際の留意事項について説明した。

■まとめ

■既存の中規模テナントビルをクラウド移行する際の留意事項とは?

⇒ インターネットの接続点だけではなく、監視員が常駐しなくなることによる運用手順の変更や、インターネット接続を想定していない個別のビルシステムへのリスクアセスメント及びそのリスク対応を実施すること。

■既存ビルへのリスクアセスメントと対策立案における留意事項とは?

⇒ 設備投資・更新のタイミングで徐々に進めるのが望ましい。ただし、可用性の問題から、新規ビルと比べて、新たなセキュリティ対策機器の導入に制限があるので、機器の導入(Technology)は「監視」を中心に行い、ビルシステムのセキュリティ事故対応組織の設立及び人材教育(People)や事故対応手順の作成(Process)に重点を置いた対策を行うことになる。しかし、このような対策の実施には、運用コストや人材確保の観点で課題がある。

今回で、本ガイドラインに関する説明は一通り終わったので、次回以降は、ビルシステムに対するセキュリティ対策の国内外の事例や実証実験などをガイドラインとの関係性も含めていくつか紹介していく。

★連載バックナンバー:

「サイバー・フィジカル・セキュリティ対策ガイドライン」詳説

■第8回:セキュリティ対策に必要な体制とプロセスとは?(新築の大規模ビル編)

■第7回:CCEを用いたビルのセキュリティ対策の検討例 vol.1

関連記事

“ICSCoE”の育成プログラム修了メンバーが語る、ビルのセキュリティが抱える課題と対策には何が必要か?

“ICSCoE”の育成プログラム修了メンバーが語る、ビルのセキュリティが抱える課題と対策には何が必要か?

ICSCoE(Industrial Cyber Security Center of Excellence:産業サイバーセキュリティセンター)は、IPA(情報処理推進機構)傘下の組織として、社会インフラや産業基盤のサイバーリスクに対応する人材や組織、技術などの創出に取り組んでいる。今回、そのICSCoEの中核人材育成プログラムで、ビルシステムのセキュリティに関して学んだメンバーが講師を交え、BUILT主催の座談会を開催した。2019年6月に経済産業省が公開したガイドラインをベースに、セキュリティ対策がなぜ必要なのか?導入障壁となっているものは何か?などを多面的に論じた座談会の模様を前後編の2回にわたってお届けする。 ビルシステムの“セキュリティ”導入に立ちはだかる業界の壁と、その先に目指す理想像

ビルシステムの“セキュリティ”導入に立ちはだかる業界の壁と、その先に目指す理想像

ICSCoE(Industrial Cyber Security Center of Excellence:産業サイバーセキュリティセンター)は、IPA(情報処理推進機構)傘下の組織として、社会インフラや産業基盤のサイバーリスクに対応する人材や組織、技術などの創出に取り組んでいる。今回、そのICSCoEの中核人材育成プログラムで、ビルシステムのセキュリティに関して学んだメンバーが、講師を交え、BUILT主催の座談会を開催した。2019年6月に経済産業省が公開したガイドラインをベースに、セキュリティ対策がなぜ必要なのか?導入障壁となっているものは何か?などを多面的に論じた座談会の模様を前後編の2回にわたってお届けする。 【第2回】セキュリティ業界と一般的な「ガイドライン」の“ズレ”とは?

【第2回】セキュリティ業界と一般的な「ガイドライン」の“ズレ”とは?

本連載は、経済産業省によって、2017年12月に立ち上げられた「産業サイバーセキュリティ研究会」のワーキンググループのもとで策定され、2019年6月にVer.1.0として公開された「ビルシステムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」について、その背景や使い方など、実際に活用する際に必要となることを数回にわたって解説する。あまりセキュリティに詳しくない方でも分かるように、なるべく専門用語を使わずに説明する。連載第2回は、一般に普及しているセキュリティのガイドラインの特徴について説明する。 【第3回】ビルシステムの環境変化と迫り来る脅威

【第3回】ビルシステムの環境変化と迫り来る脅威

本連載は、2019年6月にVer.1.0として公開された「ビルシステムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」について、その背景や使い方など、実際に活用する際に必要となることを数回にわたって解説する。第3回は、ビルシステムに対して起こりうるセキュリティリスクについて検討していく。- ≫連載「サイバー・フィジカル・セキュリティ対策ガイドライン」詳説バックナンバー

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事トップ10

- 虎の門ヒルズ45階「攻殻機動隊展」への誘導をARでエンタメ化 移動時間で作品世界へ没入体験

- 点群データをCADで扱える3Dモデルに変換するWebサービス、東大発ベンチャーbestat

- AIとデジタルツインで発電所のひび割れ点検を自動化、清水建設とリコー

- 現場従事者700万人不足を解決するドローンのドクター3機種 低価格/サブスクモデルも

- 前田建設が一級土木施工管理技士の学習アプリ「サクシェアPASS」公開

- アイリスグループが警備ロボット事業に本格参入 SEQSENSEを子会社化

- 作業員の熱中症リスクを深部体温センサーで早期検知、鉄建など3社が開発 26年春発売を予定

- 道路老朽化は待ったなし! スマホ×AIや市民投稿サービスの維持管理DX【アーバンエックス解説】

- 埼玉県伊奈町に延べ約3.4万m2のマルチテナント型物流施設完成 100%再エネ電力を供給

- BIMモデルを解析用途に合わせて最適化、天空率/日影計算向けなど 西松建設とWOGOが共同開発