【第10回】スマートビルの“セキュリティ監視”が運用改善にも役立つ理由:「サイバー・フィジカル・セキュリティ対策ガイドライン」詳説(10)(1/2 ページ)

本連載は、経済産業省によって、2017年12月に立ち上げられた「産業サイバーセキュリティ研究会」のワーキンググループのもとで策定され、2019年6月にVer.1.0として公開された「ビルシステムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」について、その背景や使い方など、実際に活用する際に必要となることを数回にわたって解説する。今回は、海外のテーマパークでのセキュリティ対策事例を紹介していく。

前回までは、本ガイドラインについて、なるべく実践的な仮想例をあげて、その活用方法について一通り解説してきた。今回以降は、ビルシステム関係者に、より実感をもってセキュリティ対策に取り組んでもらうため、ビルシステムに対するセキュリティ対策の国内外事例や実証実験などを本ガイドラインと紐(ひも)づけて紹介する。連載第10回の今回は、海外のテーマパーク施設のセキュリティ対策事例を解説していく。

■海外テーマパーク施設の事例にみる、セキュリティ監視ソリューションの特徴とは?

■制御系のネットワークセキュリティ監視が運用改善にも役立つ理由とは?

1.海外テーマパーク施設の事例にみるセキュリティ監視ソリューション

読者の中には、子供の頃に親に連れられて、または親の立場で子供と一緒にテーマパークで遊んだ思い出のある方は多いだろう。私自身も、何度かテーマパークに出かけたことはあるが、非日常を体験する楽しさは今でも記憶に残っている。

テーマパークを運営する観点から言えば、最も重要なことは顧客の「楽しさ」と「安全性」に尽きる。とくに安全性は、テーマパークのビジネスでは外すことができない。いくら楽しくても、アトラクションが危険と見なされてしまっては、顧客からの信頼を一気に失うことになるからである。

今回は、このようなビジネス課題を抱える海外テーマパークでのセキュリティ対策の例として、産業系ネットワークセキュリティ監視装置の導入事例を採り上げたい。 テーマパークは複合的なビル施設という側面に加えて、複数のアトラクション設備を有している点が特徴である。可用性や安全性が重要な既存の設備に、セキュリティ対策を施す場合は、システムに影響を与えにくい「監視」が一つのソリューションとなり得る。実際、本ガイドライン5章の「運用」に関するセキュリティ対策のリストにも、ビルシステムのセキュリティ監視手順についての記載がある(別紙p2:対応策No.0451P1-M1O1)。では、具体的にどのような方法で、何を監視するのかを、具体例を見ながら説明しよう。

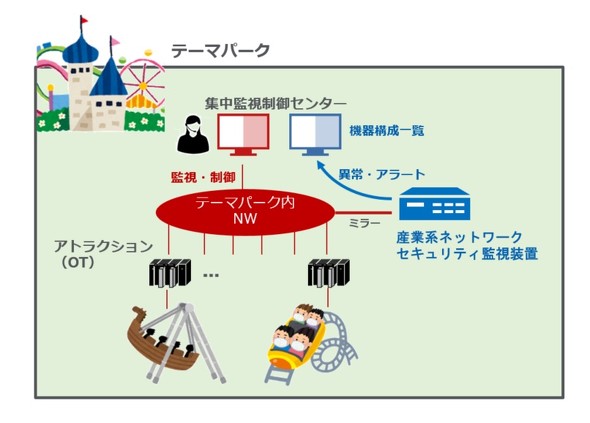

図1は、テーマパークのネットワークに、産業系ネットワークセキュリティ監視装置を導入した構成図である。情報システムにおいてセキュリティのネットワーク製品を導入する場合、不正な通信を発見したときに、即座に遮断できるような製品※1を選ぶのが通常だが、ビルシステムのネットワークのように、システム制御に関する通信※2が行われている環境では、誤検知により正規のコマンドを遮断してしまうことで、可用性、安全性に影響を与える可能性があるため、図のように、スイッチのミラーポートから通信を受信することで、システムへの影響を最小限にすることが一般的となっている。

※1 ネットワーク侵入防護システム:Intrusion Prevention Systemなど

※2 ビルの監視制御ではBACnetと呼ばれる産業系の通信プロトコルが用いられていることが多い

このテーマパークで使用しているものを始めとして、産業系ネットワークセキュリティ監視装置の製品はいくつか存在するが、そのほとんどが以下の共通の特徴を持っている。

(1) ミラーポートを介して通信をキャプチャーすることで、制御システム(OT)ネットワークへの影響を最小限とする

(2) 通信内容を解析することによって、ネットワークに接続されているサーバや装置などの機器構成一覧を作成できる

(3) AIなどの自己学習エンジンを用いて通常時のネットワーク振る舞いを学習し、異常な通信を検知することができる

中でも(3)の特徴は、制御システムの特性を生かしたものである。情報システムでは、日々の業務によって発生する通信は変わり、特定のパターンがあるわけではないので、学習することは難しいが、制御系では通信相手やコマンド内容、コマンド発行の順番に決まったパターンがあることが多く、それを学習することで異常な通信をあぶりだすことができる。例えば、サイバー攻撃によって、マルウェアがネットワーク内で拡散しようとした場合でも、普段行わない通信パターンだと認識すれば検知することが可能だ。

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事トップ10

- 東京都庁が首都機能を止めずに大規模改修 省エネ化も達成した日本設計のFM手腕

- 清水建設「東京木工場」建て替えプロジェクトが竣工 11棟を順次解体/移転、2棟に集約

- 青森県の長寿命化事例に学ぶ、既存建物に新たな価値の息吹を与えるFM極意

- 建設業の約7割で正社員不足、「案件があっても受注できない」の声も 帝国データバンク調査

- 下水道管路DXで行田市とNTT東日本が連携協定 ドローンとAI活用の一気通貫点検を実証

- 大成建設がゼロカーボンビルを核とする次世代技術研究所「T-FIELD/SATTE」を本格運用

- スマートビルを「育てる」大林組のプラットフォーム「WELCS place」 生成AI活用も視野に

- 施工現場に水素燃料電池搭載の中型油圧ショベル導入、大林組などが実証実験

- 横浜市役所跡地に33階建て「BASEGATE横浜関内タワー」完成 オフィスエリアを先行公開

- 東急建設がフル電動25トンラフテレーンクレーンを自社保有、都内施工現場に導入