【第5回】ビルシステムならではの“リスクポイント”と特有の事情:「サイバー・フィジカル・セキュリティ対策ガイドライン」詳説(5)(1/2 ページ)

本連載は、2019年6月にVer.1.0として公開された「ビルシステムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」について、その背景や使い方など、実際に活用する際に必要となることを数回にわたって解説する。第5回は、ビルシステムならではのセキュリティリスクポイントとビル特有の事情について考察を進める。

前回は、本ガイドライン3章の「ビルシステムにおけるサイバーセキュリティ対策の考え方」を参照しつつ、サイバーセキュリティ対策の基本的な考え方と安全対策との違いについて説明した。今回は、ビルシステムならではのセキュリティリスクポイントとビル特有の事情について紹介する。

■ビルシステムならではのセキュリティのリスクポイントとは?

■ビルシステムの特有の事情とは?

1.ビルシステムならではのセキュリティのリスクポイントとは?

前回は、ビルシステムのセキュリティリスク管理は、一般のリスク管理と同じく、「対象範囲の明確化、状況、基準の確定」⇒「リスクアセスメント」⇒「リスク対応」であることを示したが、この過程の中で、ビルシステムならではの検討項目のひとつが、対象ビルシステムにおけるリスクポイントを明確にすることである。

ひと口にビルシステムといっても、極端な話、ビルごとに全て違うともいえるが、ここでは、代表的な概略例をもとに、ビルシステムのリスクポイントがどこにあるのかを見てみよう。

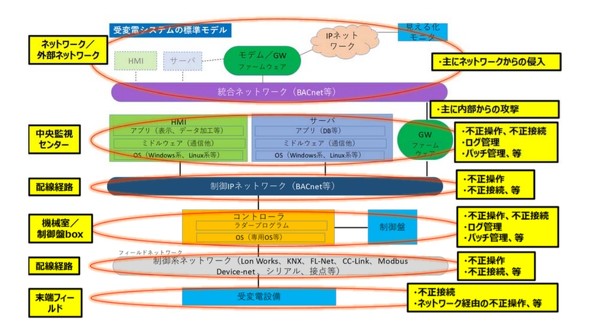

図1に示した受変電システムの標準モデルでは、「インターネット等の外部ネットワーク」から、ビルシステム全体の異常監視を行う「中央監視センター」、メンテナンス等の作業場である「配電盤」、制御システムの指令に従い受変電を行う「受変電設備」が、ネットワークを介して繋がっている様子が見て取れる。

このモデルにおけるリスクポイントは、システムにおけるサイバー及び物理的な外部との接点(図の左側に列挙)であり、それぞれの接点における脅威(図の右側に列挙)をみると、ビルの内部にも多くのリスクポイントが存在することがわかる。こうしてみると、サイバーセキュリティ対策というと、インターネット接続部分やWindows端末などに目が行きがちだが、各リスクポイントに対して、まずは、物理的なアクセスを管理することが重要だということがわかる。いくらインターネット接続部分にセキュリティ対策を施しても、制御盤やネットワーク機器に、物理的なアクセスを許して、攻撃用の端末などを接続されれば、システムへの侵入を防ぐことはできないのだ。

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事トップ10

- 最高7億円の住戸を内見! 船橋駅徒歩2分、51階建てタワマン「プレミストタワー船橋」

- 長期優良住宅認定、新築戸建ての3割まで拡大 新築の累計は159万戸に

- 四足歩行ロボが自律歩行で巡回点検、高速道路工事の現場で有効性を確認 飛島建設

- 大和ハウス、モジュール型データセンター「Module DPDC」開発

- 清水建設が「Torch Tower」の現場に三菱商事のミルシート電子管理システム導入

- 花王、建物外壁のサビや汚れが自然に剥がれる新技術を開発

- AIが過去の災害事例を抽出、「繰り返し災害」防止 矢作建設工業が運用開始

- 愛知県東浦町でAI活用の道路メンテを実証 マップフォーとNTTフィールドテクノ

- 日立の次世代コネクテッドエレベーター2026年4月発売、仮復旧機能や省エネ機能を搭載

- 竹中工務店と東京建物が大臣賞受賞、国交省第6回「グリーンインフラ大賞」

セキュリティ対策を講じる上で、ビルシステムのリスクポイントを明確にすることは重要

セキュリティ対策を講じる上で、ビルシステムのリスクポイントを明確にすることは重要