【第9回】既存ビルのセキュリティ対策で、押さえておくべきポイント:「サイバー・フィジカル・セキュリティ対策ガイドライン」詳説(9)(1/2 ページ)

本連載は、2019年6月にVer.1.0として公開された「ビルシステムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」について、その背景や使い方など、実際に活用する際に必要となることを数回にわたって解説する。今回は、「既存の中規模テナントビルをクラウド移行」と「既存ビルへのリスクアセスメントと対策立案」を進める際の注意点をひも解いていく。

前回は、本ガイドラインの3.5章以降から5章までの記述を参照しつつ、新築大規模オーナービルのシステムのセキュリティ対策を進めるための体制とプロセスについて説明した。今回は、同じくガイドラインに記載のある「既存の中規模テナントビルをクラウド移行」と「既存ビルへのリスクアセスメントと対策立案」を進める際の留意事項について説明する。

■既存の中規模テナントビルをクラウド移行する際の留意事項とは?

■既存ビルへのリスクアセスメントと対策立案における留意事項とは?

1.既存の中規模テナントビルをクラウド移行する際の留意事項とは?

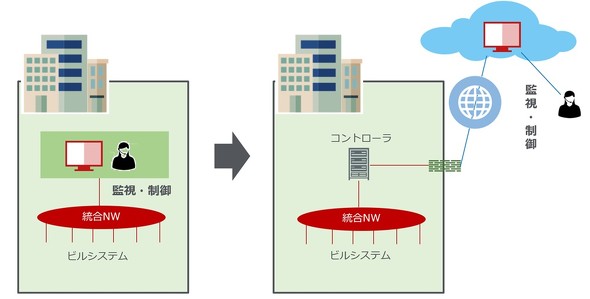

近年、既存の中規模テナントビルは、管理の効率化や省人化のため、システムの更改時に合わせて、監視・制御などをクラウド管理へ移行するケースが増えている。これによって、システムが外部につながるようになったり、ビルに監視要員を置かなくなったりということが起こる(図1)。今後は、新型コロナウイルス対策の一環として、ビルのリモートメンテナンスの重要度が増すことが想定されるため、このような移行は増えていくだろう。

ガイドラインによれば、具体的なセキュリティ対策を進める際は、新築ビルと同様、まずはビルオーナーが中心となって、サブコン・ベンダーにセキュリティ対策検討の指示を行い、サブコン・ベンダーはリスクアセスメントやガイドラインなどを参照して、提供可能な製品やサービスをオーナーに提示する。次に、オーナーの判断の下にセキュリティ対策を決定し、セキュリティ対策の実装後には、受け入れ検査(竣工検査)で、その実装を確認するという体制・プロセスとなる。

では、具体的にセキュリティ対策を検討する際に留意すべきことは何だろうか?この構成図をみれば明らかなように、外部インターネット接続に関するセキュリティ対策が必要なことは分かるだろう。加えて、監視員がビルに常駐しなくなることで、セキュリティ事故に対応する手順の変更にも留意しなくてはならない。

また、もともとはインターネット接続を前提としていないビルシステムもあると考えられるため、追加で保護機能を導入するなどの手当てを要するかもしれない。サブコン・ベンダーは、インターネット接続点だけでなく、クラウド移行によって新たに生じるビルシステムのリスクを洗い出した上で、セキュリティ対策を検討する必要がある。

Copyright © ITmedia, Inc. All Rights Reserved.