【第6回】BASセキュリティ対策をどこまでやるか検討するための手法「CCE」とは何か?:「サイバー・フィジカル・セキュリティ対策ガイドライン」詳説(6)(1/2 ページ)

本連載は、2019年6月にVer.1.0として公開された「ビルシステムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」について、その背景や使い方など、実際に活用する際に必要となることを数回にわたって解説する。第6回は、専門家頼みになりがちなセキュリティ対策で有効な方策について検討してみたい。

前回は、ビルシステムならではのセキュリティリスクポイントとビル特有の事情について紹介した。本ガイドラインは、ビルシステムのライフサイクルに沿って、有効なセキュリティ対策が示されているが、結局、個々のビルシステムについてのセキュリティ対策を検討する場合には、対象のビルシステムのビジネス環境に応じたリスクアセスメントが必要となるため、一部の専門家頼みになってしまうという課題にたどり着いた。今回は、その課題に対して、筆者が有効と考える手法を紹介する。

■個別のビルシステムのセキュリティ対策を検討するのが難しい理由は?

■個別のビルシステムのセキュリティ対策をどこまでやるのかを検討する手法とは?

1.個別のビルシステムで、セキュリティ対策の検討が難しい理由は?

本ガイドラインを活用すれば、ビルシステムのセキュリティ対策について、「いつ」「誰が」「何を」をするかは示されている。

従って、個別のビルシステムにおけるセキュリティ対策検討の課題となるのが、示されたセキュリティ対策の中から、どこまで対策を実施するか、さらにその実施の優先順位を付けることである。

新規ビルでも、既存ビルでも、セキュリティ対策には、運用も含めてコストがかかる上に、その対策によって得られる効果が測りにくいので、それに見合う対策かどうかの判断が難しいからだ。また、ビルシステムが、通常の情報システムではなく、制御システムで構成されていることが問題を更に難しくしている。

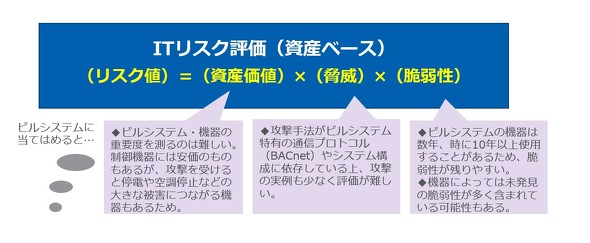

例えば、情報セキュリティの分野では、守るべき情報資産の特定を行ったあとで、それぞれの資産に対して、「資産価値」「脅威」「脆弱(ぜいじゃく)性」を評価したあとで、リスク値を算定し、その結果に基づいてリスク対応を行うという資産ベースのアセスメント手法※1が知られている 。

※1 IPA「情報セキュリティマネジメントとPDCAサイクル」

しかし、制御システムが資産のほとんどを占めるビルシステムでは、この手法はなかなかうまくいかない(図1)。端的にいえば、情報システムはパソコン、サーバ、データベースなどの汎用システム・機器を用いていて、サイバー攻撃事例も多く、脆弱性に関する情報も充実しているため、リスク値の見積もり精度を高めやすい。だが、ビルシステムに限らず、制御システムは、業界特有のシステム・機器を用いているため、業界知識を持っていて、かつサイバーセキュリティの知識もある専門家であっても、リスク値の算定が難しいというのが実情だ。

2.セキュリティ対策をどこまでやるのか検討する手法とは?

ビルシステムのような制御システムが、情報システムと同様の手法ではうまくいかない一番のポイントは、「リスク値」を求めようとするからだと筆者は考える。

とくに、ビルシステムのように関係者が多く、セキュリティの専門家も多くいないような環境では、根拠となる「リスク値」の納得感が低いと、そのリスク対応にあたるセキュリティ対策も進まないのではないか。

そもそもビルシステムにセキュリティ対策をする理由は、「ビルの安心・安全を守る」ことである。ここが出発点になったセキュリティ対策であれば、ビル関係者の納得感も得られやすいだろう。

その考え方に基づく検討手法として、米国のエネルギー省配下のアイダホ国立研究所において開発されたConsequence-driven Cyber-informed Engineering (CCE)※2という検討手法を紹介する 。もともとは、電力設備やプラントなどの重要インフラシステムの開発・システム更新時に、制御システムのエンジニアが活用することを想定して開発された手法だが、そのシンプルな考え方はビルシステムのような制御システムのセキュリティ対策の検討にも活用可能だと考える。

※2 米国エネルギー省 科学技術情報局(OSTI) 「Consequence-driven Cyber-informed Engineeringの研究報告書」

Copyright © ITmedia, Inc. All Rights Reserved.