【第5回】ビルシステムならではの“リスクポイント”と特有の事情:「サイバー・フィジカル・セキュリティ対策ガイドライン」詳説(5)(2/2 ページ)

本連載は、2019年6月にVer.1.0として公開された「ビルシステムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」について、その背景や使い方など、実際に活用する際に必要となることを数回にわたって解説する。第5回は、ビルシステムならではのセキュリティリスクポイントとビル特有の事情について考察を進める。

2.ビルシステムの特有の事情とは?

ビルシステムにおけるリスクポイントが分かれば、その対策を検討することになるが、実際に、ビルシステムに対するセキュリティ対策を行う場合には、いくつかのハードルがある。本ガイドラインでは、以下のように、ビルシステムならではの事情を4つ挙げている。

(1) 超長期の運用

(2) 複数のフェーズに分かれた長いライフサイクル

(3) マルチステークホルダー

(4) 多種多様なビルの存在

(2)や(3)は、本ガイドラインが必要となった理由でもあり、5章の「ライフサイクルごとの対策要件」の記載に反映されている。

(1)は、ビルシステムに限らず、10年から20年は運用しなければならない社会インフラシステム共通の悩みである。特にビルシステムでは、末端の空調や照明などを制御する機器は、安価なものを大量に使用することが多く、セキュリティ上の問題が見つかっても、おいそれとは対策できない。

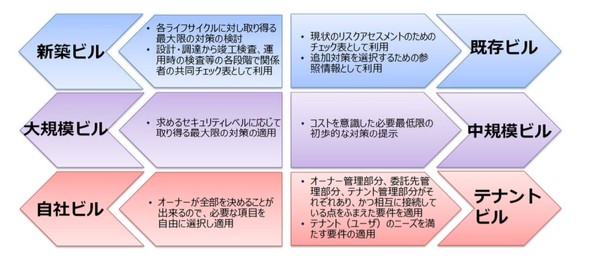

(4)は、ビルシステムごとに事情が違うので、どこまでセキュリティ対策をやったらいいのかについての明確な指標を示すのが難しいという問題である。本ガイドラインでは、ビルの種類別に、判断の目安が示されているが(図2)、結局のところ、「自身の関わるビルシステム」の具体的なセキュリティ対策を、どこまでやれば良いかを決めるのは難しい。

本ガイドライン5章には、「いつ」「誰が」「何を」やるべきかについては示されているが、実際にセキュリティ対策を進めるには、どれだけの(許容できる)コストをかけて、どんな対策をするのかの具体的な計画がなければならず、その計画は個別のビルシステムごとに異なる。このギャップを埋めるためには、ビルシステムのリスクアセスメントを行って、リスクに応じた対策を検討する必要があるが、その手法が標準化されておらず、一部の専門家頼みになってしまっているのが実情だ。つまり、せっかく、ビル関係者が力を合わせて「セキュリティ対策をやろう」となっても、このギャップを埋められなければ、前に進めないのだ。

■まとめ

第5回は、ビルシステムならではのセキュリティリスクポイントとビル特有の事情を紹介した。

■ビルシステムならではのセキュリティのリスクポイントとは?

⇒ システム・機器がネットワークを介してつながっているため、インターネットの接続部分だけでなく、ビル内部にも多くのリスクポイントが存在する。それらのリスクポイントに対する物理的なアクセス管理が重要である。

■ビルシステムの特有の事情とは?

⇒ 「超長期の運用」、「複数のフェーズに分かれた長いライフサイクル」、「マルチステークホルダ」、「多種多様なビルの存在」の4つがあげられる。結局、個別のビルにおいてのリスクアセスメントの手法が標準化されておらず、セキュリティ対策を「どこまで」やればいいかの判断が難しい。

次回は、今回示した課題である、ビルシステムのセキュリティ対策を「どこまで」やるのかを検討する方法のうち、筆者が有効だと考える手法を紹介する。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

【第4回】ビルシステムに対する安全対策と“サイバーセキュリティ対策”の考え方の違いとは?

【第4回】ビルシステムに対する安全対策と“サイバーセキュリティ対策”の考え方の違いとは?

本連載は、2019年6月にVer.1.0として公開された「ビルシステムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」について、その背景や使い方など、実際に活用する際に必要となることを数回にわたって解説する。今回は、ガイドラインの「ビルシステムにおけるサイバーセキュリティ対策の考え方」を引用しながら、セキュリティ対策の基本的な考え方を示す。 【第3回】ビルシステムの環境変化と迫り来る脅威

【第3回】ビルシステムの環境変化と迫り来る脅威

本連載は、2019年6月にVer.1.0として公開された「ビルシステムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」について、その背景や使い方など、実際に活用する際に必要となることを数回にわたって解説する。第3回は、ビルシステムに対して起こりうるセキュリティリスクについて検討していく。 【第2回】セキュリティ業界と一般的な「ガイドライン」の“ズレ”とは?

【第2回】セキュリティ業界と一般的な「ガイドライン」の“ズレ”とは?

本連載は、経済産業省によって、2017年12月に立ち上げられた「産業サイバーセキュリティ研究会」のワーキンググループのもとで策定され、2019年6月にVer.1.0として公開された「ビルシステムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」について、その背景や使い方など、実際に活用する際に必要となることを数回にわたって解説する。あまりセキュリティに詳しくない方でも分かるように、なるべく専門用語を使わずに説明する。連載第2回は、一般に普及しているセキュリティのガイドラインの特徴について説明する。 経産省BASセキュリティガイドラインの必要性と策定の経緯

経産省BASセキュリティガイドラインの必要性と策定の経緯

本連載は、経済産業省によって、2017年12月に立ち上げられた「産業サイバーセキュリティ研究会」のワーキンググループのもとで策定され、2019年6月にVer.1.0として公開された「ビルシステムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」について、その背景や使い方など、実際に活用する際に必要となることを数回にわたって解説する。あまりセキュリティに詳しくない方でも分かるように、なるべく専門用語を使わずに説明する。 “ICSCoE”の育成プログラム修了メンバーが語る、ビルのセキュリティが抱える課題と対策には何が必要か?

“ICSCoE”の育成プログラム修了メンバーが語る、ビルのセキュリティが抱える課題と対策には何が必要か?

ICSCoE(Industrial Cyber Security Center of Excellence:産業サイバーセキュリティセンター)は、IPA(情報処理推進機構)傘下の組織として、社会インフラや産業基盤のサイバーリスクに対応する人材や組織、技術などの創出に取り組んでいる。今回、そのICSCoEの中核人材育成プログラムで、ビルシステムのセキュリティに関して学んだメンバーが講師を交え、BUILT主催の座談会を開催した。2019年6月に経済産業省が公開したガイドラインをベースに、セキュリティ対策がなぜ必要なのか?導入障壁となっているものは何か?などを多面的に論じた座談会の模様を前後編の2回にわたってお届けする。 ビルシステムの“セキュリティ”導入に立ちはだかる業界の壁と、その先に目指す理想像

ビルシステムの“セキュリティ”導入に立ちはだかる業界の壁と、その先に目指す理想像

ICSCoE(Industrial Cyber Security Center of Excellence:産業サイバーセキュリティセンター)は、IPA(情報処理推進機構)傘下の組織として、社会インフラや産業基盤のサイバーリスクに対応する人材や組織、技術などの創出に取り組んでいる。今回、そのICSCoEの中核人材育成プログラムで、ビルシステムのセキュリティに関して学んだメンバーが、講師を交え、BUILT主催の座談会を開催した。2019年6月に経済産業省が公開したガイドラインをベースに、セキュリティ対策がなぜ必要なのか?導入障壁となっているものは何か?などを多面的に論じた座談会の模様を前後編の2回にわたってお届けする。 スマートビルの3分の1はマルウェアに感染――ビルセキュリティ最新動向

スマートビルの3分の1はマルウェアに感染――ビルセキュリティ最新動向

ロシアのセキュリティ企業、Kasperskyはロシア・ソチで2019年9月19、20日に「Kaspersky Industrial Cybersecurity Conference」を開催し、スマートビルやスマートシティ、ICSのセキュリティを巡る最新動向を紹介した。